Tội phạm mạng chuẩn bị tấn công Thế vận hội Paris 2024?

Thế vận hội Paris 2024 được cho là đang trở thành mục tiêu của các mối đe dọa mạng, thu hút sự chú ý từ tội phạm mạng, các nhóm hacktivist và một số nhóm cực đoan được các chính phủ bảo trợ.

Thế vận hội Paris 2024 được cho là đang trở thành mục tiêu của các mối đe dọa mạng, thu hút sự chú ý từ tội phạm mạng, các nhóm hacktivist và một số nhóm cực đoan được các chính phủ bảo trợ.

Theo phân tích mới của đội ngũ FortiGuard Labs dựa trên thông tin tình báo về mối đe dọa do FortiRecon cung cấp, Thế vận hội năm nay đã trở thành mục tiêu của số đông tội phạm mạng trên toàn thế giới.

FortiGuard Labs đã quan sát thấy tội phạm mạng đang gia tăng đáng kể các nguồn lực hướng đến Thế vận hội Paris, đặc biệt là những nguồn lực nhắm vào người dùng nói tiếng Pháp, các cơ quan chính phủ và các doanh nghiệp Pháp cũng như các nhà cung cấp cơ sở hạ tầng của Pháp.

Từ 6 tháng cuối năm 2023, các chuyên gia của FortiGuard Labs đã chứng kiến sự gia tăng hoạt động của darknet nhắm vào Pháp. Mức tăng từ 80% đến 90% này đã duy trì nhất quán trong nửa cuối năm 2023 và nửa đầu năm 2024. Điều này chứng tỏ tội phạm mạng đang lên kế hoạch kỹ càng, trong đó dark- web (web đen) đóng vai trò là trung tâm cho các hoạt động của chúng.

Báo cáo ghi nhận các nhóm tội phạm mạng đang chuẩn bị sẵn ngày càng nhiều công cụ và dịch vụ tiên tiến được thiết kế để sử dụng cho các vụ vi phạm dữ liệu và thu thập thông tin nhận dạng cá nhân (PII), hoạt động mua bán các thông tin đăng nhập bị đánh cắp và kết nối VPN bị xâm nhập cho phép truy cập trái phép vào các mạng riêng, và các quảng cáo về bộ công cụ phishing, công cụ khai thác được tùy chỉnh riêng cho Thế vận hội Paris.

Các hoạt động này cũng liên quan đến việc mua bán cơ sở dữ liệu của Pháp với các thông tin cá nhân nhạy cảm như: tên đầy đủ, ngày sinh, số định danh cá nhân, địa chỉ email, số điện thoại, địa chỉ thường trú và các thông tin nhận dạng cá nhân khác, cũng như các danh sách kết hợp (một tập hợp tên người dùng và mật khẩu bị xâm nhập được sử dụng cho các cuộc tấn công brute-force tự động) của các công dân Pháp.

Đáng chú ý, nhóm nghiên cứu nhận thấy sự gia tăng đột biến trong hoạt động hacktivist của các nhóm như: LulzSec, noname057(16), Cyber Army Russia Reborn, Cyber Dragon và Dragonforce – đặc biệt kêu gọi nhắm vào các môn thi đấu tại Thế vận hội. Các nhóm từ các quốc gia và khu vực khác cũng rất phổ biến, bao gồm Anonymous Sudan (Sudan), Gamesia Team (Indonesia), Turk Hack Team (Thổ Nhĩ Kỳ) và Team Anon Force (Ấn Độ).

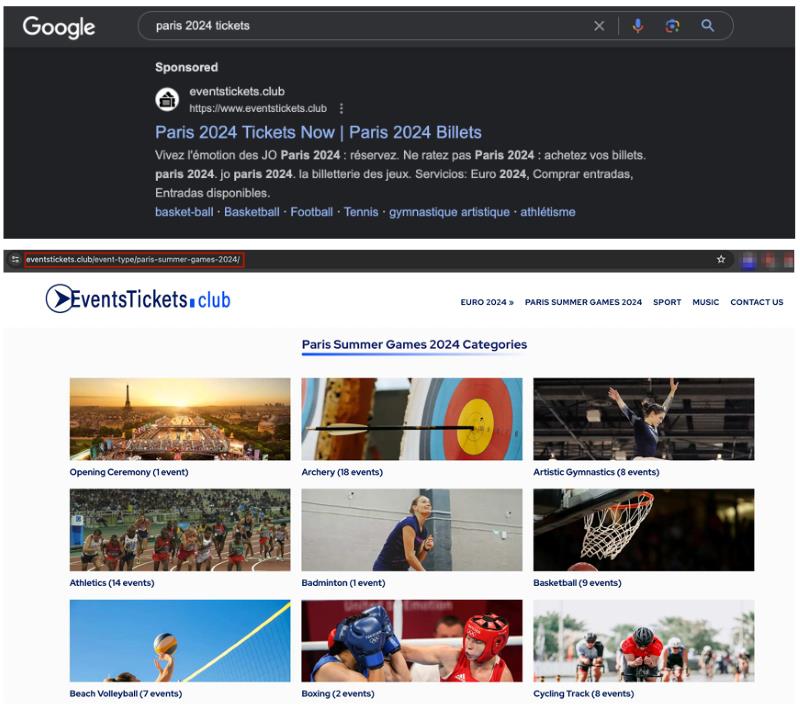

Đội ngũ FortiGuard Labs cũng đã ghi nhận một số lượng lớn các tên miền typosquatting (còn được gọi là chiếm quyền điều khiển URL) được đăng ký gần giống tên Thế vận hội có thể được sử dụng trong các chiến dịch phishing, bao gồm các biến thể về tên (oympics[.]com, olmpics[.]com, olimpics[.]com và nhiều tên khác).

Các tên miền này kết hợp với các phiên bản sao chép của trang web bán vé chính thức đưa người dùng đến phương thức thanh toán lừa đảo, nơi người mua không nhận được vé và số tiền dùng để mua vé biến mất. Phối hợp với các đối tác của Thế vận hội, Lực lượng Hiến binh Quốc gia Pháp đã xác định được 338 trang web lừa đảo tự nhận bán vé Olympic. Theo dữ liệu của họ, 51 trang web đã bị đóng cửa và 140 trang web đã nhận được thông báo chính thức từ cơ quan thực thi pháp luật.

Tương tự, nhiều trò lừa đảo xổ số theo chủ đề Thế vận hội đã được xác định, cùng nhiều vụ mạo danh các thương hiệu lớn như: Coca-Cola, Microsoft, Google, Xổ số Quốc gia Thổ Nhĩ Kỳ và Ngân hàng Thế giới. Mục tiêu chính của những vụ lừa đảo xổ số này là người dùng ở các nước Mỹ, Nhật Bản, Đức, Pháp, Úc, Anh và Slovakia.

Bên cạnh đó, còn có sự gia tăng các dịch vụ mã hóa để tạo các trang web phishing và các bảng điều khiển trực tiếp liên kết, các dịch vụ SMS cho phép gửi tin nhắn hàng loạt, và các dịch vụ giả mạo số điện thoại. Những dịch vụ này có thể tạo điều kiện cho các cuộc tấn công phishing, lan truyền thông tin sai lệch, và làm gián đoạn hoạt động thông tin liên lạc bằng cách mạo danh các nguồn tin chính thống, đáng tin, qua đó có khả năng gây ra những thách thức đáng kể về vận hành và bảo mật trong suốt sự kiện.

Ngoài ra, dữ liệu nghiên cứu cũng chỉ ra, Raccoon hiện là phần mềm đánh cắp thông tin hoạt động tích cực nhất ở Pháp, chiếm 59% tổng số vụ phát hiện. Raccoon là một Phần mềm độc hại dưới dạng dịch vụ (MaaS) hiệu quả, chi phí thấp được bán trên các diễn đàn dark web.

Phần mềm này đánh cắp mật khẩu tự động điền của trình duyệt, lịch sử, cookie, thẻ tín dụng, tên người dùng, mật khẩu, ví tiền điện tử cryptocurrency wallet và các dữ liệu nhạy cảm khác. Tiếp theo là Lumma (một loại Phần mềm độc hại dưới dạng dịch vụ khác dựa trên người đăng ký) ở mức 21% và Vidar ở mức 9%.

“Chúng tôi dự đoán rằng các nhóm hacktivist sẽ tập trung vào các thực thể có liên quan đến Thế vận hội Paris để phá hoại sự kiện, nhắm vào cơ sở hạ tầng, các kênh truyền thông và các tổ chức liên kết để làm gián đoạn các hoạt động của sự kiện, làm suy yếu uy tín và khuếch đại thông điệp của chúng trên phạm vi toàn cầu”- đại diện FortiGuard Labs cho hay.

Nhóm nghiên cứu cũng khuyến nghị việc cài đặt bảo vệ thiết bị hoặc hệ thống phát hiện và phản hồi các mối nguy hại tại điểm cuối (EDR) trên tất cả các thiết bị, cẩn thận hơn khi kết nối với các mạng không dây công cộng và sử dụng các dịch vụ SASE để mã hóa lưu lượng truy cập.

Trong đó chú trọng nâng cao nhận thức cho nhân viên và người dùng, bảo vệ dữ liệu cảm, giám sát bề mặt tấn công bên ngoài, thực thi xác thực đa yếu tố và chính sách mật khẩu mạnh; Bảo vệ thiết bị đầu cuối của người dùng; Thực hiện quản lý bản vá; Ngăn chặn các cuộc tấn công ransomware…

Theo ANTD.VN